အချို့အသုံးပြုသူများသည်ကွန်ပျူတာနှစ်ခုအကြားသီးသန့် virtual network တစ်ခုကိုဖန်တီးရန်စိတ်ဝင်စားကြသည်။ လုပ်ငန်းတာဝန် VPN နည်းပညာ (Virtual Private Network) ကို အသုံးပြု၍ ရရှိသည်။ ဆက်သွယ်မှုကိုပွင့်လင်းသောသို့မဟုတ်ပိတ်ထားသောအသုံးအဆောင်နှင့်ပရိုဂရမ်များမှတဆင့်အကောင်အထည်ဖော်သည် အစိတ်အပိုင်းအားလုံးအားအောင်မြင်စွာတပ်ဆင်ပြီးပါကလုပ်ထုံးလုပ်နည်းကိုပြီးမြောက်သည်ဟုသတ်မှတ်ပြီးဆက်သွယ်မှုကိုကာကွယ်ထားသည်။ ထို့နောက် Linux kernel-based operating system ထဲရှိ OpenVPN client မှတစ်ဆင့်နည်းပညာ၏အကောင်အထည်ဖော်မှုကိုအသေးစိတ်ဆွေးနွေးလိုသည်။

Linux တွင် OpenVPN ကိုထည့်ပါ

သုံးစွဲသူအများစုသည် Ubuntu ကို အခြေခံ၍ ဖြန့်ဝေခြင်းကိုအသုံးပြုသောကြောင့်ယနေ့လမ်းညွှန်ချက်များသည်ဤဗားရှင်းများပေါ်တွင်အခြေခံသည်။ အခြားကိစ္စများတွင်၊ သင်၏ system ၏တရားဝင်စာရွက်စာတမ်းများတွင်သင်ဖတ်ရှုနိုင်သည့်ဖြန့်ဖြူးသည့် syntax ကိုလိုက်နာရန်မလိုအပ်လျှင် OpenVPN ၏တပ်ဆင်မှုနှင့်ဖွဲ့စည်းတည်ဆောက်ပုံအခြေခံကျသောခြားနားချက်ကိုသင်သတိမပြုမိပါ။ လုပ်ဆောင်ချက်တစ်ခုစီကိုအသေးစိတ်နားလည်နိုင်ရန်အတွက်လုပ်ငန်းစဉ်တစ်ခုလုံးနှင့်တစ်ဆင့်ချင်းရင်းနှီးရန်ကျွန်ုပ်တို့အကြံပြုပါသည်။

OpenVPN ၏လည်ပတ်မှုသည် node နှစ်ခု (ကွန်ပျူတာ (သို့) ဆာဗာ) မှတစ်ဆင့်ဖြစ်ပေါ်ခြင်းဖြစ်သည်ဟုဆိုလိုသည်။ ဆိုလိုသည်မှာ connection နှင့်ပါ ၀ င်ပတ်သက်သူအားလုံးကိုတပ်ဆင်ခြင်းနှင့်ပြုပြင်ခြင်းသည်ဆိုလိုသည်။ ကျွန်ုပ်တို့၏နောက်လမ်းညွှန်သည်ရင်းမြစ်နှစ်ခုနှင့်အလုပ်လုပ်ရန်အထူးအာရုံစိုက်ပါလိမ့်မည်။

အဆင့် ၁: OpenVPN ကိုထည့်သွင်းပါ

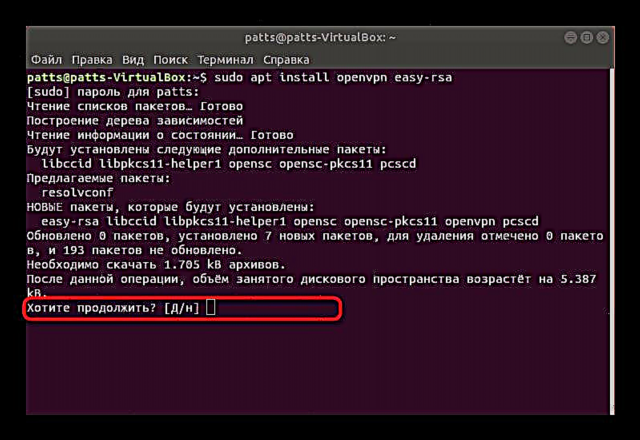

ဟုတ်ပါတယ်၊ သင်လိုအပ်သောစာကြည့်တိုက်များအားကွန်ပျူတာများထဲသို့ထည့်ခြင်းဖြင့်စတင်သင့်သည်။ သီးသန့်ထည့်သွင်းထားသော OS သည်လုပ်ငန်းပြီးမြောက်ရန်အသုံးပြုလိမ့်မည်ဟူသောအချက်အတွက်အဆင်သင့်ဖြစ်ပါ။ "Terminal".

- menu ကိုဖွင့်ပြီး console ကိုဖွင့်ပါ။ သော့နှိပ်ခြင်းအားဖြင့်လည်းသင်လုပ်နိုင်သည်။ Ctrl + Alt + T.

- command တစ်ခုမှတ်ပုံတင်ပါ

sudo apt သည် openvpn ကိုလွယ်ကူစွာ install လုပ်သည်အားလုံးလိုအပ်သော repositories ကို install လုပ်ဖို့။ ဝင်ရောက်ပြီးနောက်အပေါ်ကိုကလစ်နှိပ်ပါ ရိုက်ထည့်ပါ. - superuser အကောင့်အတွက်စကားဝှက်ကိုသတ်မှတ်ပါ။ စာရိုက်နေစဉ်စာလုံးများကိုလယ်ပြင်၌မပြပါ။

- သင့်လျော်သောရွေးစရာကိုရွေးချယ်ခြင်းဖြင့်ဖိုင်အသစ်များ၏ထပ်ဆောင်းမှုကိုအတည်ပြုပါ။

ကိရိယာနှစ်ခုလုံးကိုတပ်ဆင်ပြီးမှသာလာမည့်အဆင့်ကိုဆက်လက်လုပ်ဆောင်ပါ။

အဆင့် ၂ - အသိအမှတ်ပြုလက်မှတ်အာဏာကိုဖန်တီးခြင်းနှင့်ပြင်ဆင်ခြင်း

Specification စင်တာသည် public keys ကိုစစ်ဆေးရန်တာဝန်ရှိပြီးခိုင်မာသော encryption ကိုပေးသည်။ ၎င်းသည်အခြားအသုံးပြုသူများနှင့်ချိတ်ဆက်မည့်ကိရိယာတွင်ဖန်တီးထားခြင်းကြောင့်အလိုရှိသော PC ပေါ်ရှိ console ကိုဖွင့ ်၍ အောက်ပါအဆင့်များကိုလိုက်နာပါ။

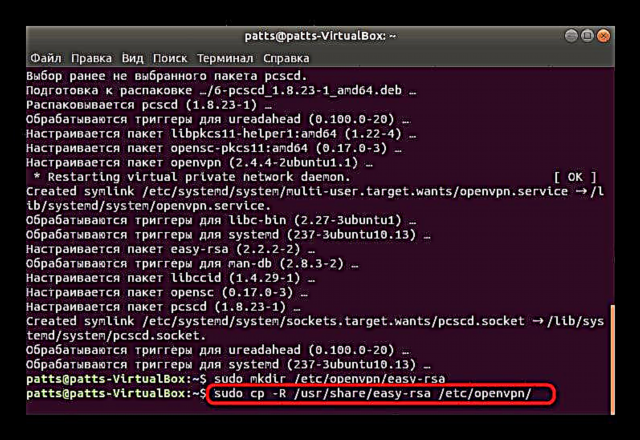

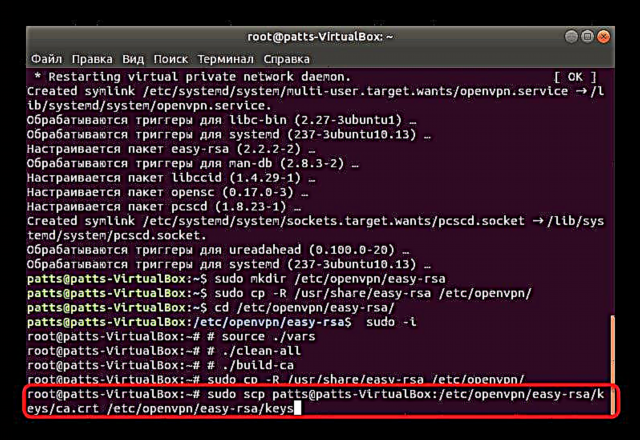

- ပထမတစ်ခုကတော့သော့တွေအားလုံးကိုသိမ်းဆည်းဖို့ folder တစ်ခုဖန်တီးပေးတာပါ။ သင်မည်သည့်နေရာတွင်မဆိုနေရာချထားနိုင်သည်၊ သို့သော်လုံခြုံသောနေရာတစ်ခုကိုရွေးချယ်ခြင်းသည်ပိုကောင်းသည်။ command ကိုသုံးပါ

sudo mkdir / etc / openvpn / easy-rsaဘယ်မှာလဲ / etc / openvpn / easy-rsa - လမ်းညွှန်တစ်ခုဖန်တီးရန်နေရာ။ - ထို့နောက်လွယ်ကူသော rsa add-on scripts များကိုဤဖိုင်တွဲထဲတွင်နေရာချရန်လိုအပ်ပြီး၎င်းကိုပြုလုပ်သည်

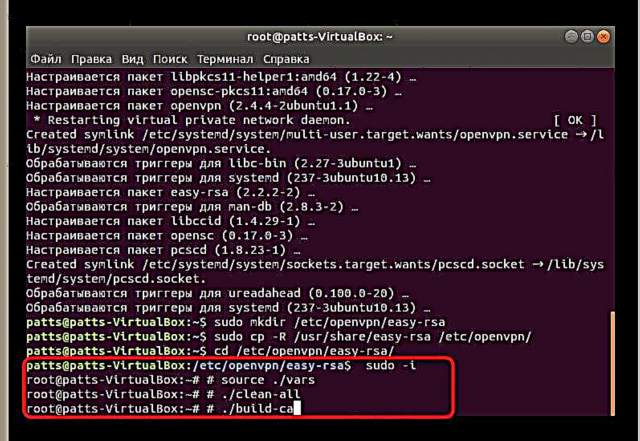

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - တစ် ဦး ကလက်မှတ်အခွင့်အာဏာကိုပြီးဆုံးလမ်းညွှန်အတွက်ဖန်တီးထားသည်။ ဒီဖိုလ်ဒါကိုအရင်သွားပါ

cd / etc / openvpn / easy-rsa /. - အောက်ပါ command ကို field ထဲသို့ paste လုပ်ပါ။

sudo -i

# အရင်းအမြစ် ./vars

# ./clean-all

# ./build-ca

ယခုအချိန်တွင်ဆာဗာကွန်ပျူတာကိုတစ်ယောက်တည်း ထား၍ client စက်များသို့ရွှေ့ပြောင်းနိုင်သည်။

အဆင့် ၃: လိုင်းလက်မှတ်ကိုပြုပြင်ပါ

အောက်တွင်ဖော်ပြထားသောသင်နှင့်ရင်းနှီးကျွမ်း ၀ င်သောညွှန်ကြားချက်များကိုစနစ်တကျလည်ပတ်သောလုံခြုံသောဆက်သွယ်မှုတစ်ခုပြုလုပ်ရန် client ကွန်ပျူတာတစ်ခုစီတွင်လုပ်ဆောင်ရန်လိုအပ်သည်။

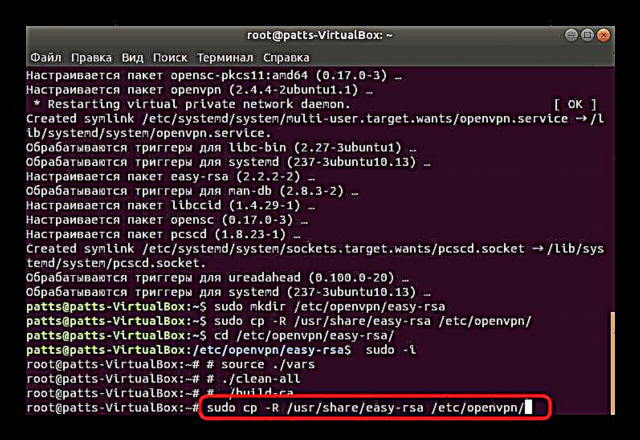

- console ကိုဖွင့်ပြီးအဲဒီမှာ command ရေးပါ

sudo cp -R / usr / share / easy-rsa / etc / openvpn /အားလုံးလိုအပ်သော tool ကို script များကူးယူရန်။ - ယခင်ကဆာဗာကွန်ပျူတာတွင်သီးခြားလက်မှတ်ဖိုင်ကိုဖန်တီးခဲ့သည်။ ယခုသင်သည်၎င်းကိုကူးယူပြီးအခြားအစိတ်အပိုင်းများနှင့်အတူဖိုင်တွဲထဲတွင်နေရာချရန်လိုအပ်သည်။ ဤသို့ပြုရန်အလွယ်ကူဆုံးနည်းလမ်းမှာအသင်းမှတဆင့်ဖြစ်သည်။

sudo scp username @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc / openvpn / easy-rsa / keysဘယ်မှာလဲ အသုံးပြုသူအမည် @ အိမ်ရှင် - ဒေါင်းလုပ်လုပ်ထားသောကိရိယာ၏လိပ်စာ။ - လျှို့ဝှက်လျှို့ဝှက်သော့ကိုဖန်တီးရန်သာကျန်ရှိသည်၊ သို့မှသာ၎င်းသည်နောက်ပိုင်းတွင်၎င်းမှချိတ်ဆက်လိမ့်မည်။ script သိုလှောင်ခန်းသို့သွားပါ

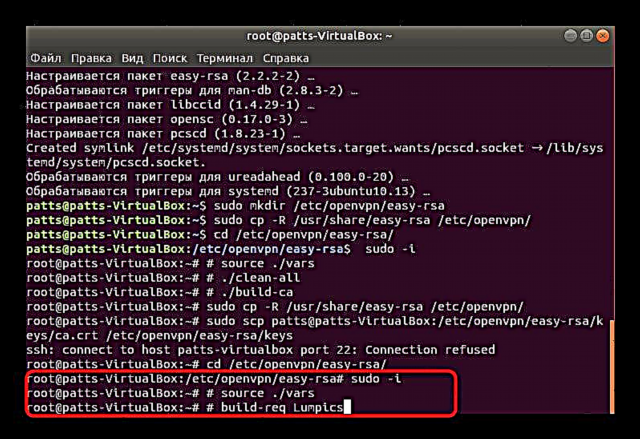

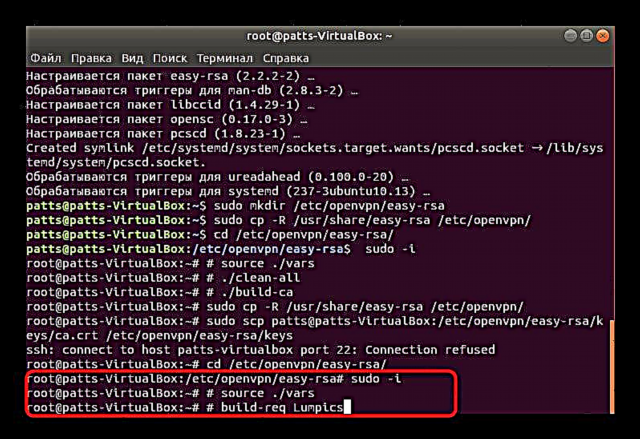

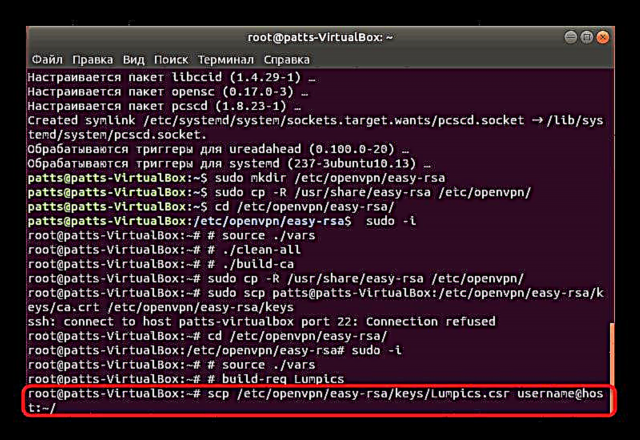

cd / etc / openvpn / easy-rsa /. - ဖိုင်တစ်ခုကိုဖန်တီးရန် command ကိုအသုံးပြုပါ။

sudo -i

# အရင်းအမြစ် ./vars

# build-req Lumpics

ခလုတ် ဤကိစ္စတွင်အတွက်သတ်မှတ်ထားသောဖိုင်အမည်။ ဖန်တီးထားသောသော့သည်ကျန်သော့များနှင့်အတူတူညီသောလမ်းညွှန်၌ရှိရမည်။

- ၎င်းသည် ၄ င်း၏ဆက်သွယ်မှုမှန်ကန်ကြောင်းအတည်ပြုရန်အဆင်သင့်လုပ်ထားသော access key ကို server device သို့ပို့ရန်သာကျန်ရှိသည်။ ဒေါင်းလုပ်လုပ်သည့်တူညီသော command ကို အသုံးပြု၍ ပြုလုပ်သည်။ သင်ရိုက်ထည့်ရန်လိုအပ်သည်

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr username @ host: ~ /ဘယ်မှာလဲ အသုံးပြုသူအမည် @ အိမ်ရှင် ပို့ရန်ကွန်ပျူတာ၏အမည်ဖြစ်ပြီး Lumpics.csr - သော့နှင့်အတူဖိုင်၏အမည်။ - ဆာဗာပီစီတွင်၊ မှတဆင့်သော့ကိုအတည်ပြုပါ

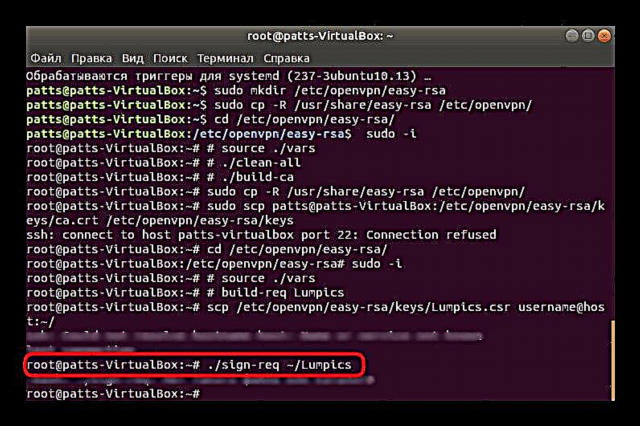

./sign-req ~ / Lumpicsဘယ်မှာလဲ ခလုတ် - ဖိုင်အမည်။ ထို့နောက်စာရွက်စာတမ်းပြန်ယူပါsudo scp username @ host: /home/Lumpics.crt / etc / openvpn / easy-rsa / keys.

၎င်းတွင်ပဏာမအလုပ်ပြီးဆုံးသွားသည်။ ၎င်းသည် OpenVPN ကိုပုံမှန်အခြေအနေသို့ရောက်စေရန်သာကျန်ရှိနေသေးပြီးသင်ဖောက်သည်တစ် ဦး သို့မဟုတ်ထိုထက်ပိုသောသီးသန့်စာဝှက်ထားသောဆက်သွယ်မှုကိုစတင်အသုံးပြုနိုင်သည်။

အဆင့် ၄: OpenVPN ကိုပြုပြင်ပါ

နောက်လမ်းညွှန်သည် client နှင့် server နှစ်ခုလုံးကိုလွှမ်းခြုံလိမ့်မည်။ အရာအားလုံးကိုလုပ်ရပ်တွေနဲ့ခွဲပြီးစက်တွေအပြောင်းအလဲတွေအကြောင်းသတိပေးမှာပါ။ ဒါကြောင့်သင်ညွှန်ကြားချက်တွေကိုလိုက်နာရုံပါပဲ။

- ပထမ ဦး ဆုံး command ကိုသုံးပြီး server PC တွင် configuration file တစ်ခုပြုလုပ်ပါ

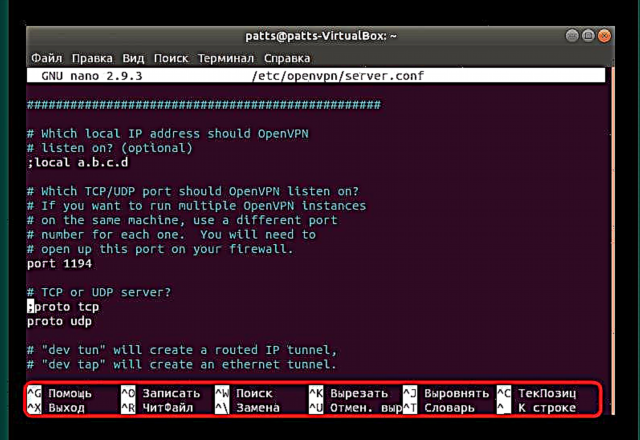

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf။ client စက်ပစ္စည်းများကိုပြုပြင်သောအခါ၊ ဤဖိုင်သည်သီးခြားစီဖန်တီးရမည်။ - ပုံမှန်တန်ဖိုးများကိုထုတ်စစ်ဆေးပါ။ သင်မြင်သည့်အတိုင်း၊ port နှင့် protocol သည် standard နှင့်အတူတူဖြစ်သည်၊ သို့သော်နောက်ထပ် parameter များမရှိပါ။

- အယ်ဒီတာမှတဆင့်ဖန်တီး configuration ဖိုင်ကို run

sudo nano /etc/openvpn/server.conf. - ကျွန်ုပ်တို့သည်တန်ဖိုးများအားလုံးကိုပြောင်းလဲခြင်း၏အသေးစိတ်အချက်အလက်များကိုမသွားနိုင်ပါ၊ အချို့ကိစ္စများတွင်၎င်းတို့သည်တစ် ဦး ချင်းစီဖြစ်သော်လည်းဖိုင်ထဲတွင်ရှိသည့်ပုံမှန်လိုင်းများရှိရမည်၊

ဆိပ်ကမ်း 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server ကို 10.8.0.0 255.255.255.0

if.config-pool- ဆက်ရှိနေခြင်း ipp.txtအပြောင်းအလဲအားလုံးပြီးဆုံးပြီးနောက်ချိန်ညှိချက်များကိုသိမ်းပြီးဖိုင်ကိုပိတ်ပါ။

- ဆာဗာအပိုင်းနှင့်အတူအလုပ်လုပ်ပြီးစီးခဲ့သည်။ ဖန်တီးထားသော configuration ဖိုင်မှ OpenVPN ကို run ပါ

openvpn /etc/openvpn/server.conf. - ယခု client client များသို့ဆင်းကြကုန်အံ့။ အထက်တွင်ဖော်ပြခဲ့သည့်အတိုင်းဤနေရာတွင် settings file တစ်ခုကိုလည်းဖန်တီးထားသည်။ သို့သော်ဤတစ်ကြိမ်တွင်သူသည်ဖြည်။ မရပါ၊ ထို့ကြောင့်ဤ command သည်အောက်ပါအတိုင်းဖြစ်သည် -

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - အပေါ်မှာပြထားတဲ့အတိုင်းဖိုင်ကိုဖွင့်ပြီးအောက်ပါစာကြောင်းတွေကိုထည့်ပါ -

ဖောက်သည်.

dev tun

proto udp

ဝေးလံခေါင်သီ 194.67.215.125 1194

resolv-retry အဆုံးမဲ့

မြတ်နိုး

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key ကို /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

ကြိယာ 3တည်းဖြတ်ပြီးသည်နှင့် OpenVPN ကိုဖွင့်ပါ။

openvpn /etc/openvpn/client.conf. - command တစ်ခုမှတ်ပုံတင်ပါ

conစနစ်အလုပ်လုပ်သည်သေချာစေရန်။ ပြထားတဲ့တန်ဖိုးအားလုံးထဲမှာ interface တစ်ခုရှိရမယ် tun0.

အသွားအလာကိုလမ်းကြောင်းပြောင်းရန်နှင့် server PC ရှိသုံးစွဲသူများအားလုံးအတွက်အင်တာနက်အသုံးပြုခွင့်ကိုဖွင့်ရန်၊ အောက်ပါ command များကိုတစ်ခုပြီးတစ်ခုဖွင့်ရန်လိုအပ်လိမ့်မည်။

sysctl -w net.ipv4.ip_forward = 1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -i ရှေ့သို့ -i tun0 -o eth0 -j လက်ခံပါ

iptables -i ရှေ့သို့ -i eth0 -o tun0 -j လက်ခံပါ

iptables -t Nat -A POSTROUTING -o eth0 -j MASQUERADE

ယနေ့ဆောင်းပါးတွင်သင်သည် server နှင့် client ဘက်ရှိ OpenVPN ကိုတပ်ဆင်ခြင်းနှင့်ပြင်ဆင်ခြင်းများနှင့်မိတ်ဆက်ခဲ့သည်။ ဖော်ပြထားသည့်သတိပေးချက်များကိုဂရုပြုရန်သင့်အားကျွန်ုပ်တို့အကြံပေးပါသည် "Terminal" နှင့်အမှား codes တွေကိုလေ့လာပါ။ ထိုသို့သောလုပ်ဆောင်မှုများသည် connection နှင့်ဆက်နွှယ်သောပြproblemsနာများကိုရှောင်ရှားရန်ကူညီလိမ့်မည်။ အဘယ်ကြောင့်ဆိုသော်ပြtheနာကိုချက်ချင်းဖြေရှင်းခြင်းကြောင့်ပေါ်ပေါက်လာသောအခြားပြproblemsနာများဖြစ်ပွားခြင်းကိုကာကွယ်ပေးသည်။